DHCP服务 在DHCP工作过程中,通常服务器和客户端没有认证机制,如果网络上存在多台DHCP服务器,不仅会给网络造成混乱,也对网络安全造成很大。这种网络中出现非法的DHCP服务器,通常分为两种情况: 1)用户不小心配置的DHCP服务器,由此引起的网络混乱非常常见。 2)黑客请看如下

DHCP服务

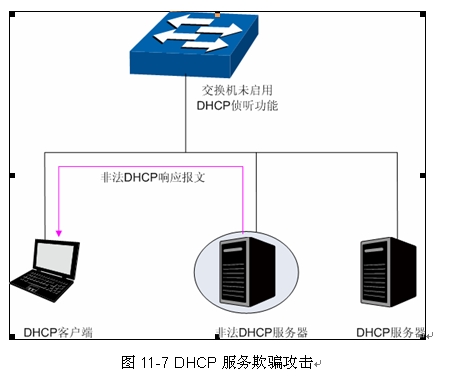

在DHCP工作过程中,通常服务器和客户端没有认证机制,如果网络上存在多台DHCP服务器,不仅会给网络造成混乱,也对网络安全造成很大。这种网络中出现非法的DHCP服务器,通常分为两种情况:

1)用户不小心配置的DHCP服务器,由此引起的网络混乱非常常见。

2)黑客将正常的DHCP服务器中的IP地址耗尽,然后冒充的DHCP服务器,为客户端分配IP地址等配置参数。例如黑客利用冒充的DHCP服务器,为用户分配一个经过修改的DNS服务器地址,在用户毫无察觉的情况下被引导至预先配置好的假的金融网站或电子商务网站,骗取用户的帐户和密码,如图所示。

DHCP侦听是运行在交换机上的一种DHCP安全特性。通过设置DHCP服务器的连接端口为授信端口,只处理授信端口发来的DHCP响应报文;通过DHCP报文,记录用户从DHCP服务器获取局域网用户的四元信息,进行绑定后与ARP防护、IP源防护等安全功能配合使用;同时也可以过滤不可信任的DHCP信息,防止局域网中发生DHCP服务,提高网络的安全性。

ARP防护

根据所述的ARP地址解析过程可知,利用ARP协议,可以实现相同网段内的主机之间正常通信或者通过网关与外网进行通信。但由于ARP协议是基于网络中的所有主机或者网关都为可信任的前提制定的,因此在实际复杂的网络中,此过程存在大量的安全隐患,从而导致针对ARP协议的非常常见。网关仿冒、网关、终端用户和ARP泛洪均是在学校等大型网络中常见的ARP,以下简单介绍这几种常见:

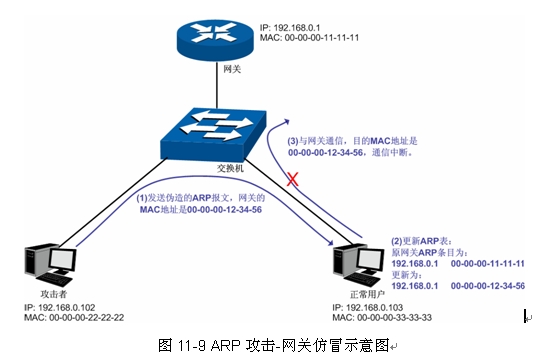

网关仿冒

者发送错误的网关MAC给者,而网络中的者收到这些ARP响应报文时,自动更新ARP表,导致不能正常访问网络。如图所示。

如图,者发送伪造的网关ARP报文给局域网中的正常用户,相应的局域网用户收到此报文后更新自己的ARP表项。域网常用户要与网行通信时,将数据包封装上错误的目的MAC地址,导致通信中断。

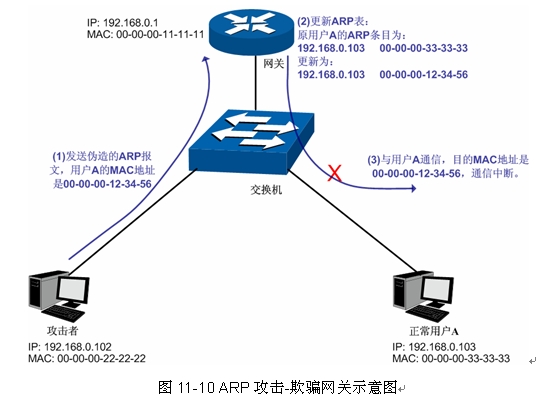

网关

者发送错误的终端用户的IP/MAC的对应关系给网关,导致网关无法和终端用户正常通信。如图所示。

如图,者发送伪造的用户A的ARP报文给网关,网关收到此报文后更新自己的ARP表项,当网关与局域网中用户A进行通信时,将数据包封装上错误的目的MAC地址,导致通信中断。

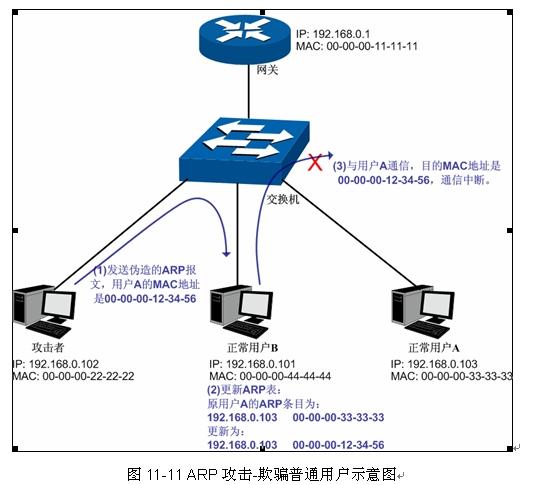

终端用户

者发送错误的终端用户/服务器的IP/MAC的对应关系给的终端用户,导致同网段内两个终端用户之间无法正常通信。如图所示。

如图,者发送伪造的用户A的ARP报文给用户B,用户B收到此报文后更新自己的ARP表192.168.0.101项,当用户B与用户A进行通信时,将数据包封装上错误的目的MAC地址,导致通信中断。

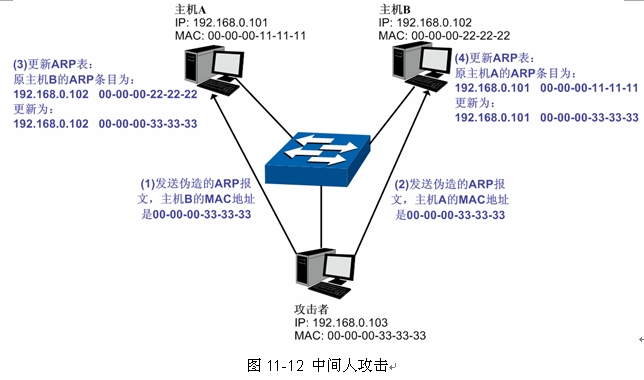

中间人

者不断向局域网中计算机发送错误的ARP报文,使主机一直错误的ARP表项。域网主机互相通信时,将数据包发给者,再由者将数据包进行处理后转发。在这个过程中,者了通信双方的数据,而通信双方对此并不知情。这就是中间人。如图所示。

假设同一个局域网内,有3台主机通过交换机相连:

A主机:IP地址为192.168.0.101,MAC地址为00-00-00-11-11-11;

B主机:IP地址为192.168.0.102,MAC地址为00-00-00-22-22-22;

者:IP地址为192.168.0.103,MAC地址为00-00-00-33-33-33。

1.首先,者向主机A和主机B发送伪造的ARP应答报文。

2.A主机和B主机收到此ARP应答后,更新各自的ARP表。

3.A主机和B主机通信时,将数据包发送给错误的MAC地址,即者。

4.者了通信数据后,将数据包处理后再转发到正确的MAC地址,使A主机和B主机保持正常的通信。

5.者连续不断地向A主机和B主机发送伪造的ARP响应报文,使二者的始终错误的ARP表。

在A主机和B主机看来,彼此发送的数据包都是直接到达对方的,但在者看来,其担当的就是“第三者”的角色。这种嗅探方法,也被称作“中间人”的方法。

ARP泛洪

者伪造大量不同ARP报文在同网段内进行,消耗网络带宽资源,造成网络速度急剧降低;同时,网关学习此类ARP报文,并更新ARP表,导致ARP表项被占满,无习用户的ARP表,导致用户无法访问外网。

在本交换机中,通过四元绑定功能在用户接入交换机时即对用户的四元信息进行绑定;而在ARP防护功能中则利用在交换机中绑定的四元信息对ARP报文进行检查,过滤非法ARP报文。通过上述两步可以很好的对局域网中ARP进行防御。

tags:192.168.0.10